Наверх

НаверхУязвимость в ИИ Microsoft: хакеры могли захватывать браузеры!

Опасный баг в «агентном ИИ» Microsoft угрожал безопасности — как защититься?

Microsoft стремительно движется в направлении агента ИИ для просмотра веб-страниц — это очевидно благодаря обновлению ИИ в Edge и открытому проекту под названием NLWeb, который можно использовать для придания любому веб-сайту возможностей ИИ.

Но хотя на бумаге всё выглядит хорошо, это открывает множество возможностей для угроз безопасности, а агентские устремления компании уже столкнулись с досадной простотой.

К счастью, эта уязвимость была устранена, но она заставляет нас задуматься о том, как обеспечить безопасность при использовании агентского режима. Давайте поговорим об этом.

Так что же произошло?

NLWeb задуман как «HTML для агентной сети». Об этой платформе для просмотра веб-страниц с помощью ИИ было объявлено на конференции Build 2025, но исследователи Аонан Гуань и Лэй Ван обнаружили так называемую «уязвимость обхода пути».

Это довольно распространённая брешь в системе безопасности, которой могут воспользоваться хакеры, заставив агентский ИИ перейти по специально созданному URL-адресу, который может предоставить злоумышленнику доступ к конфиденциальным файлам, таким как файлы конфигурации системы и ключи API.

То, что можно сделать с помощью этой информации, равносильно краже мозга вашего агента. На этом этапе злоумышленники могут получить доступ к основным функциям вашего ИИ-агента и делать самые разные вещи, например просматривать электронные письма от вашего имени или даже получать доступ к вашим финансам.

Уязвимость была обнаружена и передана в Microsoft 28 мая 2025 года. Компания устранила её 1 июля 2025 года, обновив репозиторий с открытым исходным кодом. Это была простая уязвимость, которая могла привести к серьёзным проблемам.

«Об этой проблеме было сообщено ответственным лицам, и мы обновили репозиторий с открытым исходным кодом», — заявил представитель Microsoft Бен Хоуп в интервью The Verge. «Microsoft не использует уязвимый код ни в одном из наших продуктов. Пользователи, использующие репозиторий, автоматически защищены».

Как обезопасить себя при автоматическом просмотре

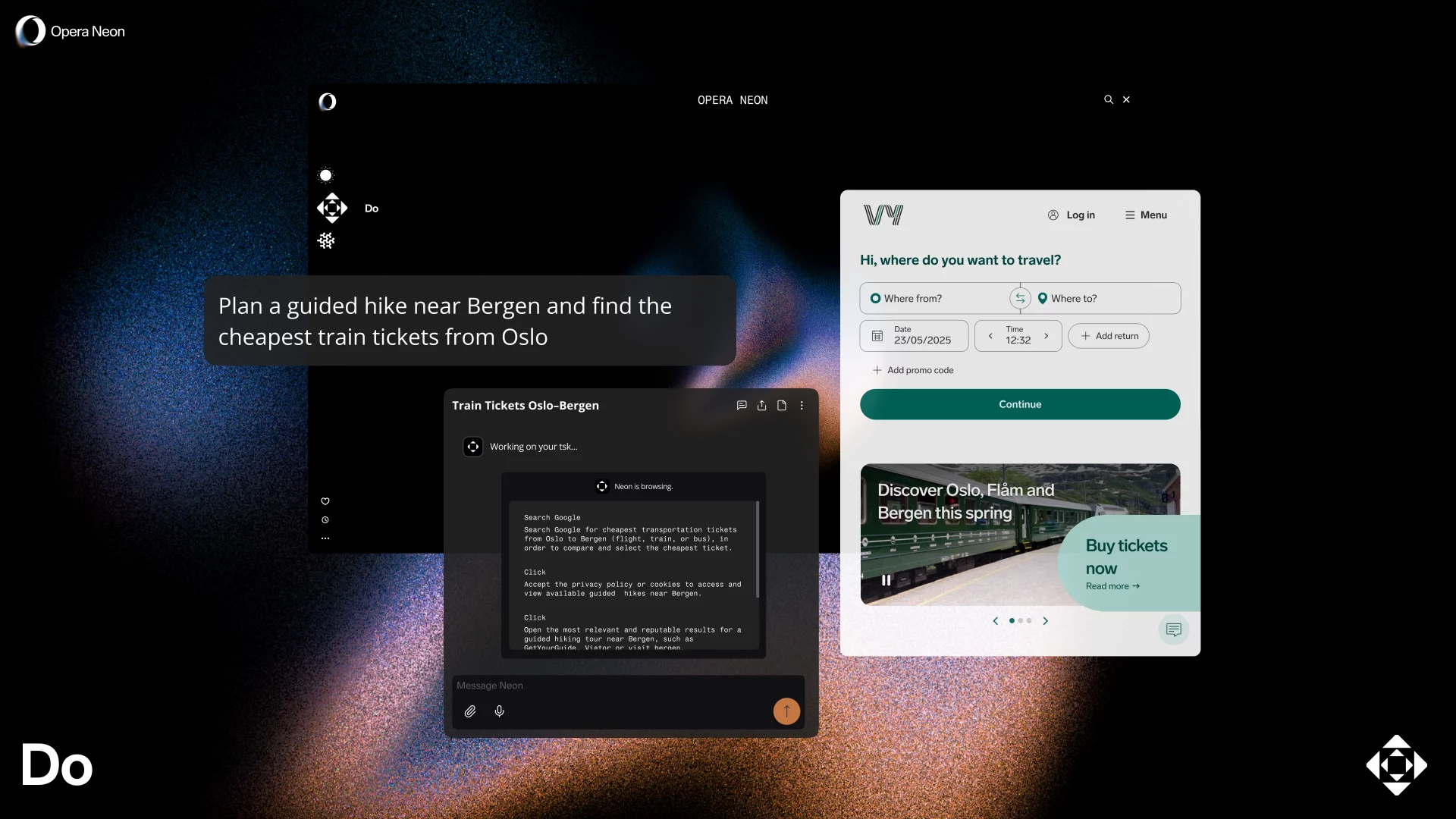

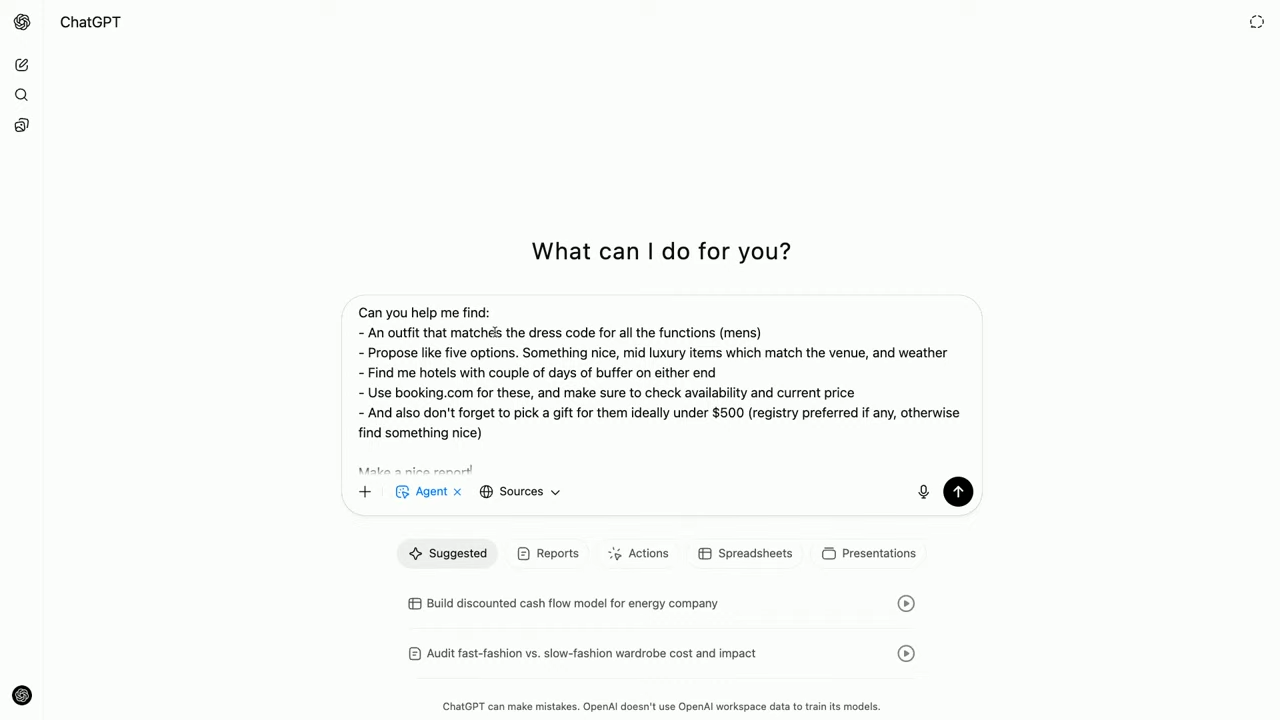

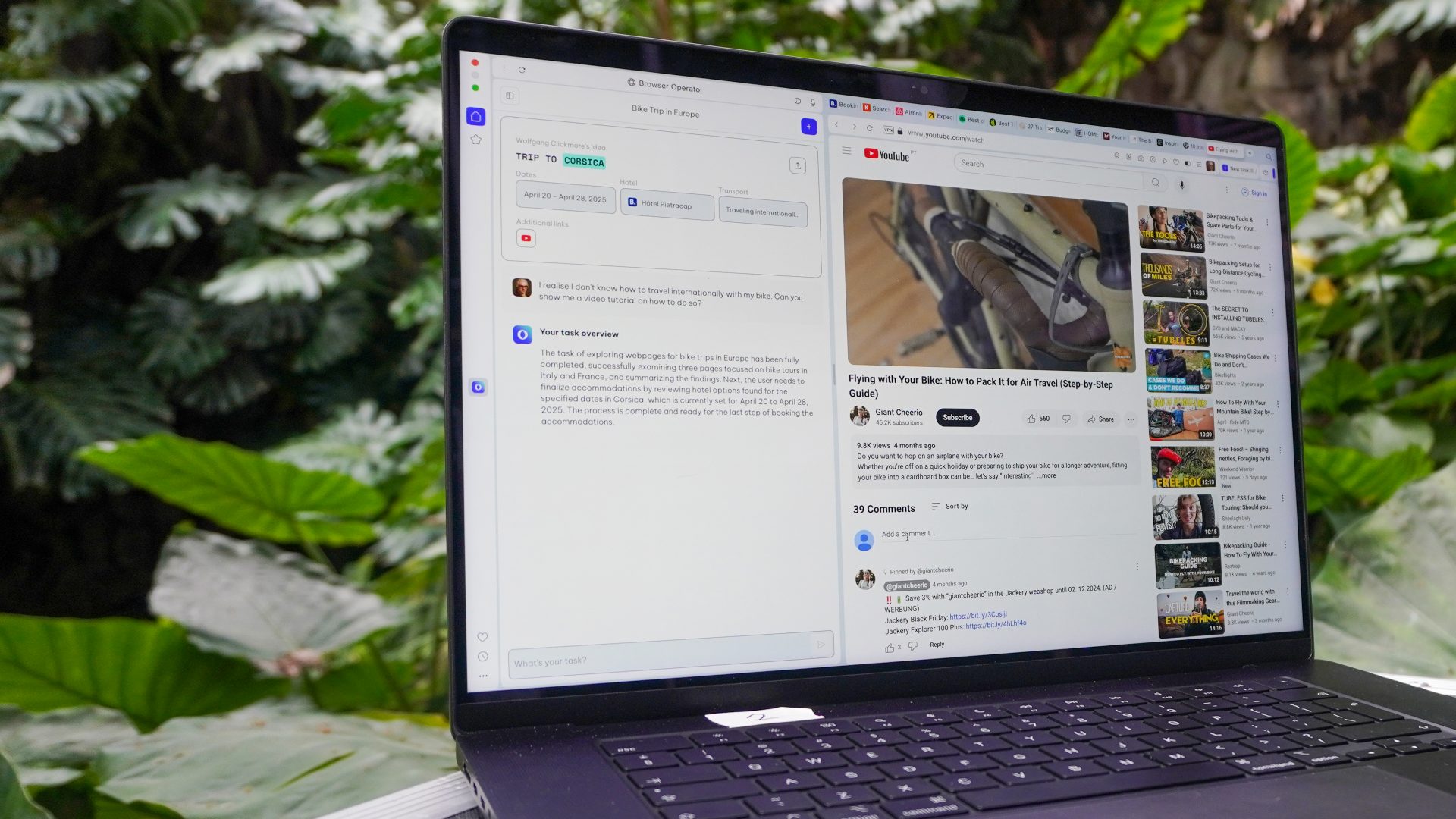

За последние 12 месяцев мы стали свидетелями значительного сдвига в сторону агентного просмотра, который возглавили такие компании, как OpenAI Operator, Opera, запустившая первый в мире агентный браузер с искусственным интеллектом на устройстве и LAM Playground от Rabbit R1.

Возможно, Microsoft уже устранила этот серьёзный недостаток, но очевидно, что это не последняя проблема с безопасностью, с которой мы столкнёмся. Например, существует протокол Model Context Protocol (MCP) — открытый стандарт, разработанный Anthropic, который позволяет ИИ-помощникам взаимодействовать с инструментами и сервисами от вашего имени.

Звучит неплохо, но исследователи уже выявили риски, связанные с захватом учётных записей и кражей токенов: когда хакер получает доступ к персональным токенам аутентификации и, по сути, завладевает ключами от вашего королевства.

Таким образом, очевидно, что в эпоху агентов вам нужно быть особенно осторожными. Вот несколько ключевых шагов, которые вы можете предпринять:

Будьте осторожны с разрешениями OAuth

Если ваш ИИ-агент запрашивает подключение к таким сервисам, как Gmail или Google Диск, внимательно ознакомьтесь с разрешениями. Не предоставляйте полный доступ, если требуется только доступ для чтения, поэтому не нажимайте «разрешить все», не подумав. Кроме того, если вам нужен дополнительный уровень безопасности, используйте отдельную учётную запись. Так вы сможете увидеть, на что способен ИИ-агент, не подвергая риску свою конфиденциальную информацию.

Не доверяйте ни одному агенту на 100 %

Представьте, что любой агент — это подросток, которому вы только что дали ключи от машины. Большую часть времени он будет эффективен, но не застрахован от ошибок (мой потрёпанный Vauxhall Corsa может это подтвердить). Под этим я подразумеваю проверьте, что агент, которым вы пользуетесь, принадлежит надёжной компании для начала. Это значит не устанавливайте расширения для браузера, которые обещают «автономный просмотр веб-страниц». И что бы вы ни использовали, не позволяйте им автоматически заполнять формы, отправлять электронные письма или совершать покупки , если только вы явно не разрешите им это делать.

Очистите историю просмотров и разрешения приложений

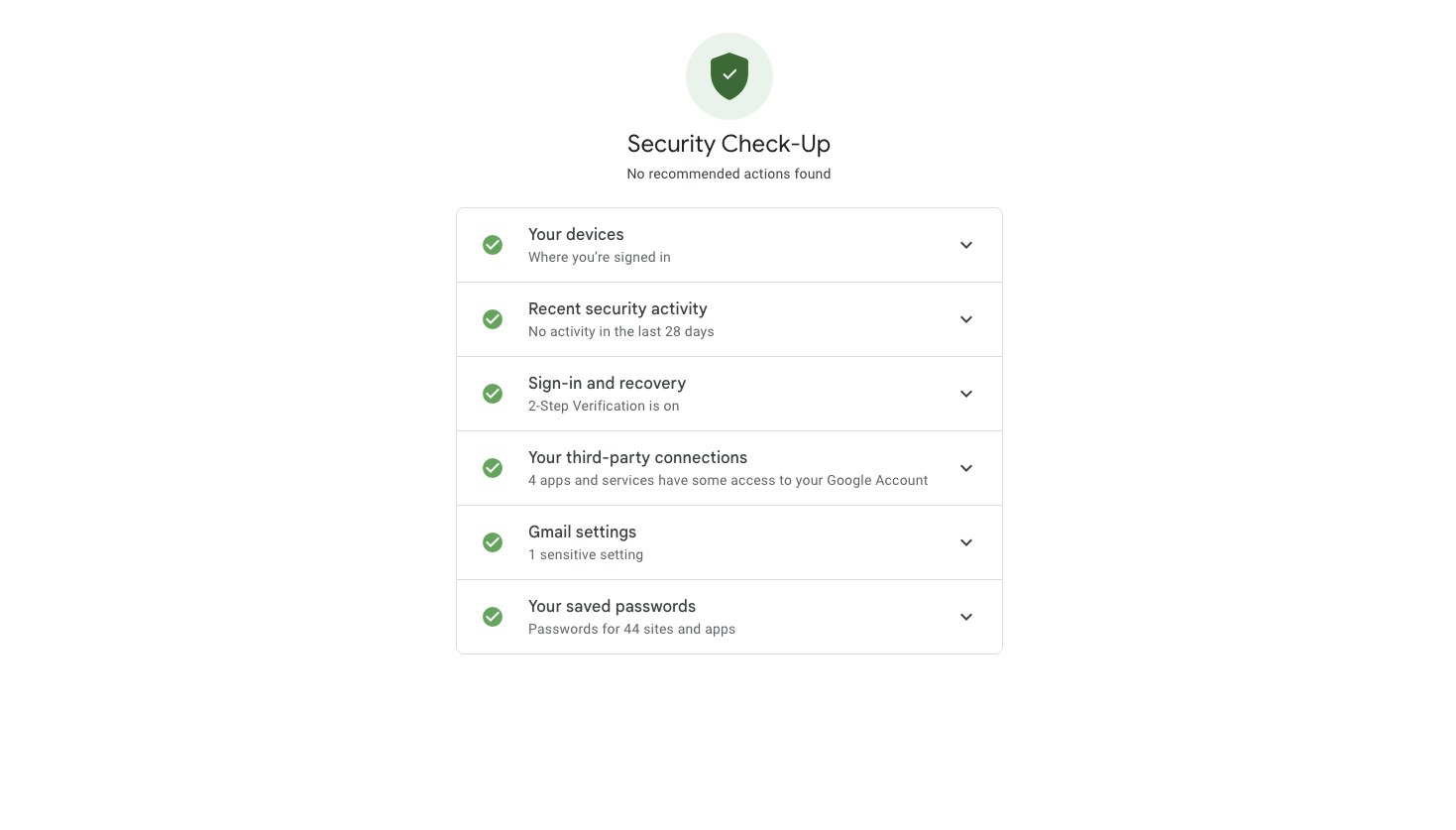

Пользователям Chrome перейдите по ссылке Проверка безопасности Google и избавьтесь от всех сторонних сервисов, имеющих доступ к вашей учётной записи. Это ограничит любые потенциальные риски, как и отключение автозаполнения или автосохранения паролей. А для дополнительного уровня безопасности используйте агентские веб-инструменты в режиме инкогнито/приватных окнах, чтобы ограничить утечку файлов cookie или токенов.

Читайте обзор Baseus PicoGO 45 Вт 10000 мAч: маленький, но мощный аккумулятор