Наверх

НаверхАвто-ISAC в мире иллюзий

Унификация стандартов — дело благое и выгодное, однако если за него берутся не совсем профессионалы, получаются очень неприятные вещи. В случае с системой Auto-ISAC мы можем еще раз убедиться в этом на примере автомобилей.

Среди гигантского количества новых слов и жаргонизмов, постоянно наполняющих наш лексикон с подачи инфотехнологий, время от времени бывает полезно выделить какое-нибудь одно — свежее и пока не затертое. И поразмышлять над тем, что же за объекты и процессы в нашем обществе оно, собственно, отражает.

Вот, скажем, в течение прошедшего 2014 г. одним из новых терминов, все чаще мелькающих в IT-новостях, стало коротенькое слово ISAC — как сокращение от Information Sharing and Analysis Center, что по-русски означает «Центр анализа и обмена информацией».

Исходная суть этой аббревиатуры совершенно замечательна. Перед лицом всяческих кибер-угроз, нарастающих со стороны разного рода злоумышленников, в деловом мире происходит консолидация. Остро конкурирующие, как правило, компании той или иной отрасли договариваются друг с другом, дабы объединиться для совместного отпора общим врагам. Коллективными усилиями они создают отраслевой ISAC, где все участвующие стороны совершенно добровольно предоставляют в общее пользование известные им образцы кибер-атак. А в итоге совместных анализов и обменов информацией будут отыскиваться средства противодействия всем новым угрозам.

Так, по крайней мере, замысел ISAC выглядит в теории. А на практике для воплощения этих идей в глобальном масштабе уже созданы или еще только формируются подобного рода отраслевые Центры инфобезопасности в самых разных областях — от банковско-финансовой сферы и сетей розничной торговли до нефтепромышленной и автомобильной отраслей.

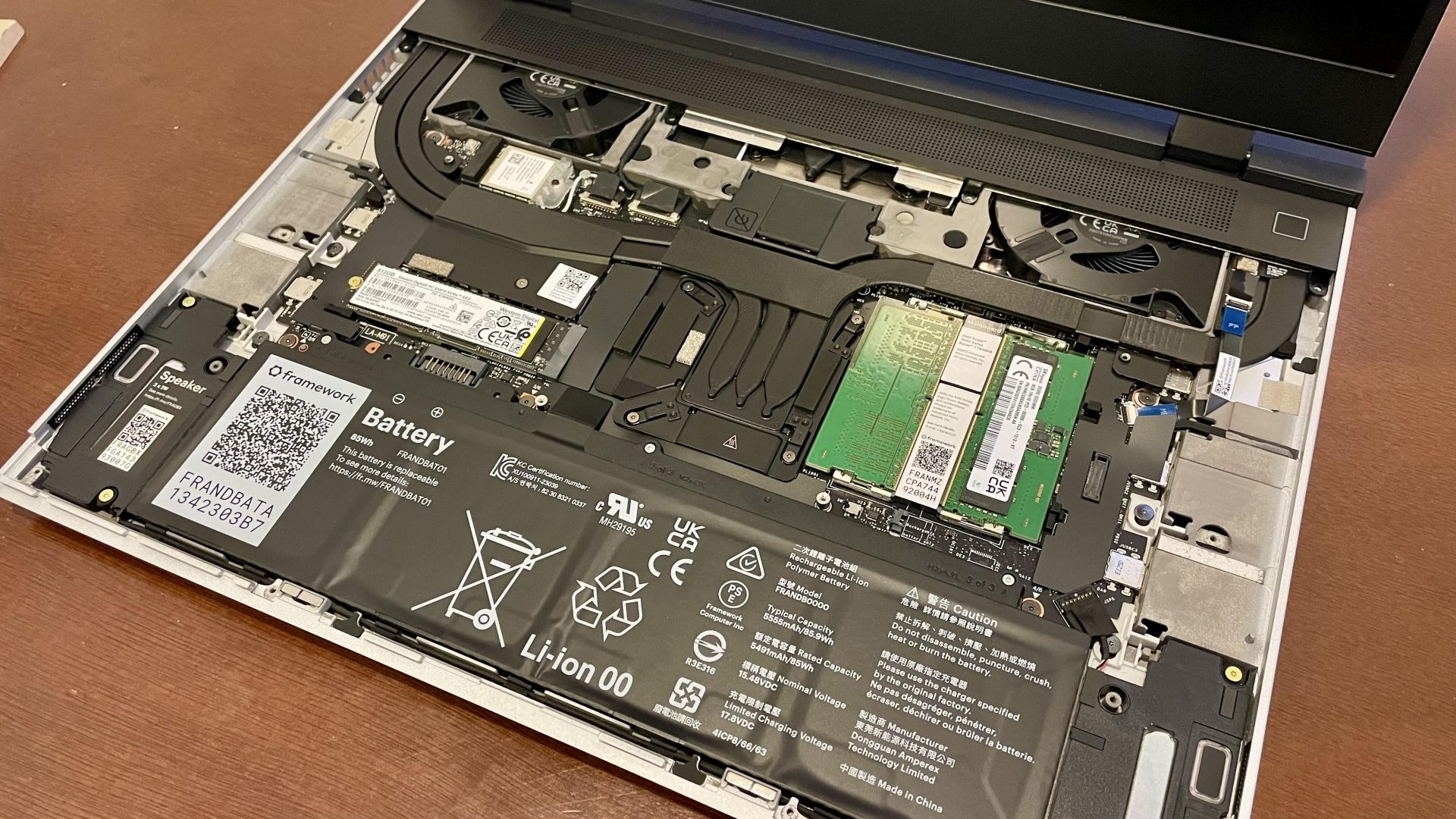

Об одном из них под названием Auto-ISAC, относящемся, ясное дело, к производству автомобилей, здесь будет рассказано поподробнее. Во-первых, потому что для конечных потребителей их современная машина — это, фактически, мобильная сеть персональных компьютеров на колесах. А, во-вторых, самое главное, здесь особо отчетливо можно увидеть, сколь запредельно далеко теория компьютерной безопасности расходится с практикой и реалиями нашей жизни.

Наиболее простой и наглядный способ выявить и продемонстрировать резкий «когнитивный диссонанс» (как любят ныне выражаться в интеллектуальных кругах) — это сопоставить, что пишут об одном и том же, в сущности, предмете разные издания автомобильной индустрии, с одной стороны, и компьютерная пресса, освещающая проблемы защиты информации, — с другой.

Собственно говоря, предмет нашего интереса — проект под названием Авто-ISAC — родился в середине лета прошлого года, когда в июле 2014 г. на проходившей в США совместной встрече руководства двух главных на этой планете альянсов автопроизводителей, Association of Global Automakers и Alliance of Automobile Manufacturers, было официально объявлено о решении создать добровольный Центр анализа и обмена информацией, относящейся к автомобильным кибер-угрозам, вследствие возрастания этой опасности вообще, а также из-за того, в частности, что автомобили начинают массово подсоединяться к Интернету.

В обобщенном комментарии экспертов автоиндустрии, пояснявшем для широкой публики этот мудрый шаг капитанов, было сказано примерно следующее. Поскольку в среднем современном автомобиле 100 млн строк программных кодов, привлекательность такой компьютерной системы для хакерских атак весьма велика. Но, в отличие от Интернета, собранного в целое 30 лет назад без мыслей о потенциальных рисках безопасности, подсоединение к Сети автомобилей, начинающееся почти с чистого листа, предоставляет возможности для разработки надежной защиты. Такой защиты, которая была бы создана на основе единых стандартов, совместно согласованных и принятых индустрией по всему миру.

А чтобы заранее «подготовиться к непредсказуемым событиям будущего», по выражению одного из лидеров встречи, было решено создать Auto-ISAC — орган, который сведет около 25 главных автопроизводителей мира вместе со всеми другими заинтересованными сторонами в индустрии и правительствах государств. Ибо есть понимание того, что центр для сбора, обмена и распространения информации о кибер-угрозах станет жизненно важным для планирования будущего всей авто-компьютерной безопасности…

Любой человек, хотя бы минимально представляющий себе, о чем тут вообще идет речь, при чтении всех этих гладких фраз просто не может не споткнуться на словах про 100 млн строк кода. Ведь понятно же, что вся эта уйма компьютерных программ появилась в современных автомобилях далеко не в одночасье. А значит, в речах о построении защиты столь сложной компьютерной системы как бы с чистого листа что-то не договаривается, мягко говоря.

Если же поинтересоваться проблемой поглубже и повнимательнее просмотреть темы докладов на известных хакерских конференциях за последние как минимум лет пять, то предстанет совсем иная картина. Оказывается, специалистам по инфозащите давно известно не только о куче дыр и дефектов в безопасности компьютерного обеспечения автомобилей, но и о том, что существует множество практических примеров того, как всем этим можно злоупотреблять. Значит, это было вчера, это происходит сегодня и это еще долго, судя по всему, будет продолжаться в обозримом будущем.

В частности, еще в 2009—2011 годах сразу несколько групп исследователей — из американской фирмы iSEC Partners и из двух университетов США, Вашингтонского и Калифорнийского, — наглядно продемонстрировали дистанционную компрометацию систем управления автомобилем через имеющиеся в современной машине каналы внешней радиосвязи и прочих цифровых коммуникаций: через сеть GSM, через протокол Bluetooth и даже, что совсем поразительно, через музыкальную стереосистему (с помощью зараженного троянцем аудио CD).

Спустя примерно год, в 2012—2013 г., другими исследователями — Чарли Миллером из Twitter и Крисом Валасеком из IOSystems — была проделана еще одна работа, получившая особо сильный резонанс в хакерском сообществе. Валасек и Миллер не стали развивать уже известные векторы атак, а решили установить пределы того, до какой вообще степени посторонний злоумышленник, вооруженный нужным инструментарием, способен перевести управление чужой машиной на себя — в условиях, когда за рулем автомобиля едет законный владелец.

И выяснили, к собственному удивлению, что здесь нет пределов. Подключившись к бортовой компьютерной системе машины по кабелю (через стандартный порт диагностики), исследователи убедились, что, в принципе, могут делать с автомобилем все что угодно: разгонять до максимальной скорости, включать и отключать тормоза, рулить колесами, затягивать ремни безопасности, запускать механизм выброса защитной подушки и совершать любые другие действия, за работу которых отвечает электроника. При этом базовые механизмы управления машиной полностью перестают реагировать на команды водителя, на какие бы кнопки, педали и рычаги тот ни пытался давить…

Перед тем как доложить о своих открытиях на хакерской конференции Defcon летом 2013 г., исследователи предоставили подробный отчет компаниям-изготовителям тех машин, которые они изучали. Однако автоиндустрия полностью проигнорировала предупреждения Миллера и Валасека (как и работы их предшественников), сделав вид, что ничего серьезного и представляющего реальную опасность для автовладельцев здесь не обнаружено.

Ничуть не обескураженные такой реакцией, хакеры продолжили свои исследования, совместив их как с уже известными, так и с новыми методами компрометации автомобильных компьютеров через внешние каналы. И к лету 2014 г. подготовили новый доклад для конференции по инфобезопасности BlackHat — теперь уже в виде своеобразного «хит-парада» современных машин, проранжированных по степени их уязвимости к компьютерным атакам через Bluetooth и прочие каналы радиосвязи, а также через бортовые программные приложения.

И хотя флагманы автомобильной индустрии по-прежнему как бы не замечают сигналов тревоги от Миллера, Валасека и их коллег, есть сильное ощущение, что инициатива с созданием аналитической структуры Auto-ISAC далеко не случайно совпала по времени с обнародованием «хит-парада» автомобилей, наиболее уязвимых для хакерских атак.

Конечно же, любые совместные усилия индустрии по укреплению компьютерной защиты автомобилей следует только приветствовать. Ибо всегда лучше делать здесь хотя бы что-то, нежели совсем ничего. Однако то, как это происходит в случае с Auto-ISAC, почему-то очень отчетливо напоминает расклады в несколько иной сфере — в ситуации с компрометацией систем BIOS-UEFI персональных компьютеров и ответом антивирусной индустрии на эту серьезную угрозу.

Ибо ситуация тут такова, что поначалу фактически все антивирусные фирмы много лет отрицали угрозы заражения BIOS и прочих программно-аппаратных кодов «железа» — как атаки гипотетические и нереалистичные. А ныне, когда серьезность этой угрозы продемонстрирована вполне конкретно и на живых примерах, вдруг выяснилось, что общедоступных средств для борьбы с такими зловредами не только не существует сейчас, но даже и не предвидится в обозримом будущем.

И поскольку чуть ли не все компьютерные программы автомобиля существуют в виде глубоко упрятанных прошивок для флеш-памяти многочисленных контроллеров, есть основания уподобить эту систему одной большой-большой BIOS-UEFI и отчетливо увидеть, что хакерские атаки тут существуют в одном мире, а инициатива Auto-ISAC «для предотвращения будущих атак» — совсем в другом.

А поскольку хакинг автомобилей — сегодняшняя суровая реальность, то получается, что мир Auto-ISAC — это своего рода мир иллюзорный. Богатый же опыт антивирусной индустрии наглядно показывает, что подобные иллюзии могут длиться сколь угодно долго.