Наверх

НаверхХакеры взломали Google Find Hub — и устроили цифровую охоту

Сервис Google превратился в инструмент слежки и стирает данные с чужих устройств.

Основные идеи

Мнение автора

KONNI, в связке с Kimsuky и APT37 атакует через KakaoTalk, шлёт MSI с подписью или ZIP, запускает RemcosRAT, QuasarRAT и RftRAT, ворует логины Google и Naver и через «Сервис Find Hub Google» стирает гаджеты трижды; советую включить 2FA и не запускать подозрительные MSI.

Ого! Хакеры используют KakaoTalk для распространения вредоносного ПО и сбора учетных данных жертв. Злоумышленники используют Google Find Hub для удаленного стирания данных с устройств Android без обнаружения. Взломанные ПК распространяют вредоносное ПО среди контактов, а мобильные устройства постоянно сбрасываются до заводских настроек — звучит как классическая чистка, кто в зоне риска, думаете?

Северокорейские киберпреступники работают на правительство и сбрасывали настройки целевых устройств Android до заводских, чтобы замести следы. Исследователи из Genians заявили, что они видели такие атаки в реальности; атаковали в первую очередь отдельных лиц, а за операциями стояла группа под названием KONNI — название взято от инструмента удаленного доступа, который группа использовала.

Очистка устройства

Исследователи считают, что у KONNI общие цели и инфраструктура с группами Kimsuky и APT37, которые связаны с государственными структурами Северной Кореи.

Атака начинается в мессенджере KakaoTalk — одной из самых популярных платформ для общения в стране. Агенты KONNI представляются сотрудниками официальных организаций, таких как налоговая служба или полиция.

Во время переписки они отправляют файл MSI с цифровой подписью или ZIP-архив, содержащий этот файл. Если жертва запускает его, активируется скрипт, который загружает вредоносные модули — RemcosRAT, QuasarRAT и RftRAT.

Эти программы собирают информацию с заражённого устройства, включая логины от Google и Naver. Затем злоумышленники используют эти данные для входа в аккаунт Google жертвы.

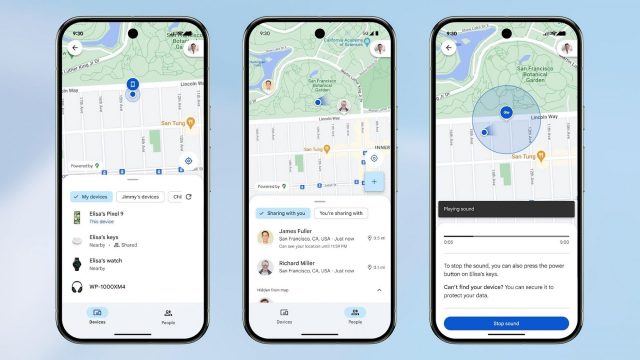

Через него они получают доступ к Google Find Hub — встроенному инструменту, который позволяет удалённо находить устройства, блокировать их или стирать с них данные. Хакеры используют его не только для просмотра всех зарегистрированных Android-устройств, но и для отслеживания местоположения жертвы.

Когда они видят, что жертва не дома и не может быстро отреагировать, они отправляют команды на удалённую перезагрузку всех устройств. При этом стираются данные, отключаются уведомления и прерываются сеансы KakaoTalk на компьютере. Процесс очистки повторяется трижды.

После удаления данных с телефона и сохранения активного сеанса KakaoTalk на ПК, злоумышленники используют взломанный компьютер, чтобы отправить вредоносные файлы контактам жертвы. Так заражение распространяется дальше.

Мотивы атаки пока неясны, но государственные хакерские группы обычно занимаются кибершпионажем и подрывной деятельностью.