Наверх

НаверхMicrosoft Teams-убийца: как отличить подделку, которая вас взломает

Мошенники рассылают фишинговые приглашения в Microsoft Teams для кражи учетных данных. Узнайте, как защитить свои данные от новой кибератаки.

Основные идеи

Мнение автора

Я разобрал эту фишинговую атаку. Мошенники берут взломанные GMX-аккаунты и рассылают письма с логотипом Teams. В них — фейковые приглашения с кнопочкой «Присоединиться к собранию». Кликаешь на ссылку и попадаешь на вредоносное Azure-приложение. Оно просит дать OAuth-доступ к твоему Microsoft-аккаунту. И вот тут начинается настоящий кошмар! Злоумышленники получают полный контроль: могут читать вашу почту, воровать файлы и сохранять доступ даже после смены пароля.

Друзья, держитесь крепче — кибермошенники опять активизировались! Они рассылают фейковые приглашения в Microsoft Teams, чтобы украсть ваши логины и пароли. Представляете? Получат доступ ко всей вашей экосистеме Microsoft 365!

Эксперты из Abnormal AI бьют тревогу — они раскрыли эту схему. Всё начинается со взлома почтовых ящиков GMX Mail. Это такой немецкий бесплатный email-сервис, где с одного аккаунта можно создавать аж 10 адресов.

Мошенники используют взломанные аккаунты и рассылают письма, которые якобы от HR-отдела. В письмах — фейковые уведомления Microsoft Teams с логотипом. Выглядит всё дико убедительно, будто правда из компании! Будьте осторожнее — такие письма лучше сразу удалять!

Фишинг для получения доступа

Обычными темами являются:

Большая ссылка с призывом «Присоединиться к собранию прямо сейчас»Раздел с идентификатором собрания и паролем.

Поддельный раздел «Организатор», стилизованный под настоящие приглашения в Teams.

Если жертва попадётся на удочку и перейдёт по указанной ссылке, она будет перенаправлена на взломанное веб-приложение Azure, которое попросит посетителя пройти авторизацию OAuth и предоставить разрешения для учётной записи Microsoft. Мошенники попытались скрыть тот факт, что это веб-приложение, назвав его «Пожалуйста, подтвердите участие — запрос на встречу».

Если предоставить этому вредоносному веб-приложению доступ, оно сможет входить в систему, просматривать профиль, сохранять доступ даже после смены пароля, получать доступ к электронной почте и данным электронной почты, отправлять электронные письма, красть файлы и т. д.

Исследователи считают, что GMX был выбран именно из-за этой особенности, поскольку он позволяет злоумышленникам легко менять идентификационные данные без создания новой инфраструктуры, что сокращает время, необходимое для подготовки атаки.

Ещё одна причина, по которой мог быть выбран GMX, заключается в том, что сообщения успешно проходят проверку SPF, DKIM и DMARC и попадают в почтовые ящики пользователей. Для Abnormal это «необычный уровень» технической легитимности.

Лучший способ защититься от фишинга — просто подумать, прежде чем нажимать на что-то. Проверьте адрес электронной почты отправителя, наведите курсор на ссылки, чтобы заметить подозрительные перенаправления, и с осторожностью относитесь к письмам, в которых чувствуется срочность.

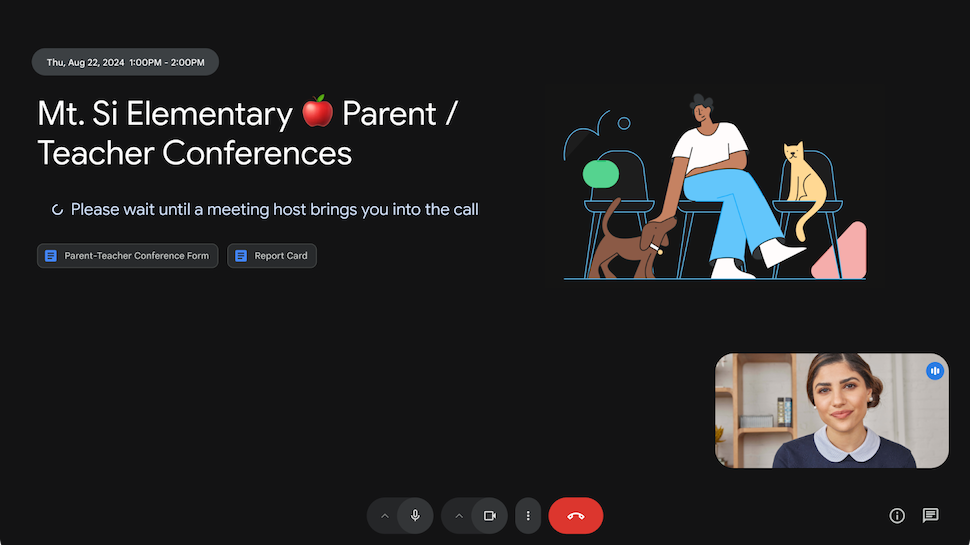

Google Meet добавляет залы ожидания — скучать перед встречей не придется