Наверх

НаверхJS-перенаправление: как SVG-файлы крадут ваши данные

JS-перенаправление через SVG-файлы — новая схема хакеров. Узнайте, как защитить свои данные от скрытых атак.

Атака с перенаправлением на основе JavaScript представляет серьёзную угрозу, поскольку может заставить ваш браузер (мобильный или настольный) перейти на другой сайт без вашего согласия или даже без вашего ведома. Опасность заключается в том, что ваш браузер может быть перенаправлен на вредоносные сайты. В ходе этой атаки на легитимную веб-страницу внедряется код JavaScript или он подвергается манипуляциям. Не успеете вы опомниться, как браузер на вашем телефоне (или даже на настольном компьютере) сделает вас жертвой фишинга, шпионского ПО, кейлоггеров (записывающих ваши нажатия клавиш) и троянов.

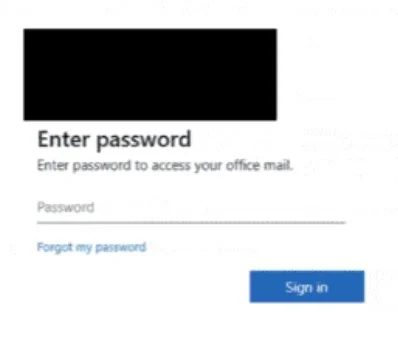

Цель этой атаки — получить ваши пароли, которые позволят злоумышленникам получить доступ к вашим банковским и финансовым приложениям. Атаки с перенаправлением на основе JavaScript осуществляются с помощью файлов масштабируемой векторной графики (SVG). Они воспринимаются в основном как безобидные файлы изображений, но в них могут быть встроены элементы скрипта, предназначенные для перенаправления мобильных и настольных браузеров на опасные веб-сайты. Злоумышленники сами определяют адреса перенаправления.

Чтобы повысить вероятность того, что получатель свяжется с электронной почтой, содержащей файлы SVG (что запустит процесс, ведущий к краже личной информации пользователя), для доставки файлов используются поддельные электронные письма и выдача себя за другое лицо. По данным компании Ontinue, специализирующейся на решениях в области кибербезопасности, «первоначальный доступ осуществляется с помощью фишинговой кампании с использованием поддельных или имитирующих отправителей электронных писем. Злоумышленники доставляют вредоносный SVG-файл либо в виде прямого вложения, либо по ссылке на изображение, размещенное на внешнем сервере, которое выглядит безобидным».

По данным Ontinue, в электронных письмах используются слабые или неэффективные домены для аутентификации электронной почты. Это позволяет злоумышленникам заставлять потенциальных жертв открывать отправленные ими письма, притворяясь, что они были отправлены надёжными брендами или частными лицами. В письме содержится «призыв к действию» — попытка заставить жертву открыть файл с изображением или просмотреть его в браузере на мобильном устройстве или компьютере. После отображения изображения встроенный в SVG код JavaScript запускается автоматически. Код JavaScript выполняется, и браузер перенаправляется без какого-либо взаимодействия с пользователем.

«Этот метод демонстрирует, как злоумышленники переходят от исполняемых полезных нагрузок к методам контрабанды (HTML, а теперь и SVG). Встраивая логику скриптов в форматы изображений и используя доверенные функции браузера, злоумышленники обходят традиционные поведенческие оповещения и оповещения на основе сигнатур. Выполнение JavaScript-кода происходит без необходимости в загрузке файлов или макросов, а обход защиты дополнительно обеспечивается за счет распространения полезной нагрузки через поддельные электронные письма, которые могут пройти базовые фильтры защиты от спама».

Эта кампания примечательна тем, что в ней используется перенаправление в браузере, не требующее взаимодействия с пользователем или внешних загрузок. Она устраняет разрыв между традиционным фишингом и полноценной доставкой вредоносного ПО, что делает её незаметной и эффективной.

-Ontinue

Обращайте внимание на электронные письма, в которых вас настойчиво просят немедленно открыть файл с изображением. Если письмо выглядит так, будто оно отправлено компанией, с которой вы сотрудничаете, обратите внимание на орфографические ошибки или позвоните в компанию по номеру телефона, который вы нашли в интернете. Не всем номерам компаний, которые вы находите в Google, можно доверять, поскольку некоторые из них собраны из открытых источников и могут быть использованы злоумышленниками.