Наверх

НаверхGalaxy под прицелом: шпионский софт атаковал смартфоны почти год

Хакеры использовали уязвимости, чтобы внедрить шпионское ПО, пока Samsung не выпустила исправление.

Основные идеи

Мнение автора

Представьте себе: вы спокойно листаете WhatsApp, а на другом конце кто-то уже слушает ваши разговоры, следит за местоположением и просматривает фото. Вот что вытворяло шпионское ПО LANDFALL с телефонами Samsung Galaxy до патча в апреле 2025 года. Целевая, точечная атака и ни одного случайного пользователя — классический «шпионский триллер» в карманной версии. Samsung исправила дыру, но молчание компании оставило много вопросов.

Тревожные новости, друзья! Уязвимость нулевого дня (CVE-2025-21042) в библиотеке обработки изображений Samsung для Android позволяла злоумышленникам внедрять шпионское ПО LANDFALL прямо в устройства Samsung и смартфоны серии Galaxy. Для ясности: уязвимость нулевого дня — это такая дыра, о которой никто не знает, и у разработчика нет ни единого дня на её исправление.

Сама библиотека обработки изображений Samsung отвечает за декодирование и работу с разными форматами картинок, включая те, что являются собственными разработками Samsung. И, как оказалось, именно через неё злоумышленники могли получить доступ к устройствам, не оставив почти никаких следов.

Шпионское ПО LANDFALL затронуло Galaxy

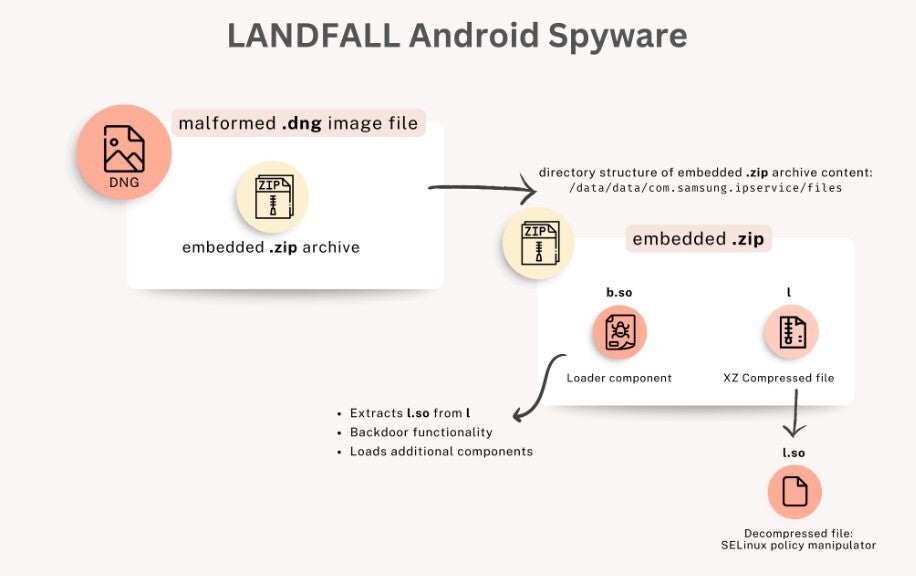

Дело в том, что уязвимость LANDFALL эксплуатировалась в реальных условиях ещё до того, как Samsung устранила её в апреле. Однако сама эксплуатация и использованное шпионское ПО не обсуждались публично до прошлой недели. LANDFALL был встроен во вредоносные файлы изображений DNG, которые рассылались через WhatsApp. LANDFALL действовал в середине 2024 года, то есть за несколько месяцев до закрытия уязвимости.

Что касается причастности WhatsApp к распространению эксплойта, то, согласно отчёту Forbes, компания Meta, владеющая WhatsApp, опровергает эту версию и заявляет, что не обнаружила доказательств в её пользу. (Meta признана экстремистской организацией и её деятельность запрещена на территории РФ).

Уязвимость LANDFALL не представляла угрозы с апреля этого года, хотя ещё одна уязвимость нулевого дня была исправлена Samsung два месяца назад, в сентябре. Эта уязвимость (CVE-2025-21043) также обнаружена в библиотеке обработки изображений. Патч предотвращает любые атаки через неё.

Шпионское ПО использовало фото, микрофон и отслеживало местоположение

Итай Коэн, старший научный сотрудник подразделения 42 Palo Alto Networks, сообщил, что атака LANDFALL была направлена на конкретных лиц и не носила массового характера. По его словам, мотив атак — шпионаж.

Шпионское ПО LANDFALL разрабатывалось для атак на линейку устройств Samsung Galaxy, при этом целевые операции проводились в нескольких регионах. LANDFALL использовало запись микрофона, отслеживание местоположения, доступ к фотографиям и контактам. В атаках применялся искажённый файл изображения, намеренно повреждённый для активации уязвимости в программном обеспечении, обрабатывающем этот файл. Для эксплуатации уязвимости не требовалось никаких действий со стороны пользователя.

После получения такого изображения на целевой телефон Galaxy устройство сразу оказывалось скомпрометировано. После открытия или предварительного просмотра этих фотографий злоумышленники могли использовать телефон для:

- записи звука с микрофона и телефонных разговоров;

- отслеживания местоположения в реальном времени по GPS;

- доступа к фотографиям, сообщениям, контактам, журналам вызовов и истории просмотров;

- скрытия от антивирусного сканирования и сохранения активности после перезагрузки устройства.

Сообщается, что среди наиболее подверженных атакам моделей были линейки Galaxy S22, Galaxy S23 и Galaxy S24, а также складные смартфоны Z Fold4 и Z Flip4. Серия Galaxy S25 не подвергалась атаке LANDFALL.

В течение 10 месяцев телефоны были крайне уязвимы

С момента начала кампании в июле 2024 года до исправления уязвимости в апреле прошло 10 месяцев, в течение которых указанные модели Galaxy оставались уязвимыми. Когда Samsung исправила уязвимость в апреле, компания не публиковала об этом широкое заявление.

Эксперты по безопасности советуют пользователям Samsung Galaxy с устройствами на Android 13–15 установить обновление безопасности Android от апреля 2025 года или более позднее, чтобы убедиться, что эксплойт устранён. Рекомендуется отключить автоматическую загрузку медиафайлов в мессенджерах, таких как WhatsApp и Telegram. Также стоит включить режим расширенной защиты Android или режим блокировки iOS, если вы относите себя к пользователям с высоким уровнем риска.