Наверх

НаверхМечты о защите

В области компьютерной безопасности вообще и в области антивирусного ПО, в частности, ныне обозначились перемены. Пока что перемены эти не очень заметны, однако последствия их могут оказаться весьма значительными.

В области компьютерной безопасности вообще и в области антивирусного ПО, в частности, ныне обозначились перемены. Пока что перемены эти не очень заметны, однако последствия их могут оказаться весьма значительными.

Практически на протяжении всего февраля в американских СМИ одна за другой волнами проходят очень тревожные публикации. В стране, как выясняется, ужасная ситуация с защитой компьютерной инфраструктуры. В сетях чуть ли не всех ведущих газет-журналов, многих правительственных структур США и неисчислимого множества корпораций уже орудуют или непрерывно пытаются туда проникнуть коварные и умелые китайские хакеры, работающие на военных КНР.

За этим тревожным набатом почти не слышно голосов независимых американских экспертов по защите информации, которые пытаются, как могут, спокойно объяснить народу, что все это, в сущности, политические игры. Что компьютерный шпионаж был всегда, сколько существуют компьютеры и сети. Причем активно участвуют в нем все, кто только может, включая в первую очередь и сами США. Называть же это дело «кибервойной» вдруг стало очень важно по той причине, что под защиту страны от военной угрозы деньги из бюджета дают намного лучше и в несравнимо больших количествах, нежели под какие-то темные шпионские дела.

Но это все, так сказать, общие фразы для погружения в тему. Конкретно же здесь имеет смысл рассказать, как началась нынешняя волна «кибервоенной истерии» – с публикации большой статьи в выпуске центральной газеты New York Times (NYT) от 31 января 2013 года. Потому что статья эта была объективно полезная и содержательная. Можно даже сказать, этапный получился материал.

Ибо в конечном счете он может послужить не только и не столько раскручиванию лишь очередного витка в пропагандистской политической кампании, но и куда более важному делу. Есть вероятность, что именно благодаря таким необычным публикациям – а также их необычным последствиям и более реалистичному взгляду общества на вопиющую (не)эффективность стандартных антивирусных средств защиты – удастся добиться перемен в этой области.

Смена правил

Что же такого необычного было в статье NYT под названием «Хакеры из Китая атаковали Таймс на протяжении последних 4 месяцев»?

Во-первых, вопреки давно сложившимся и по умолчанию принятым в бизнесе правилам, газета честно и подробно рассказала, как стала жертвой широкомасштабной хакерской атаки. Обычно в бизнес-кругах считается, что рассказывать всем о подобных вещах – это компрометировать собственную репутацию и отпугивать потенциальных клиентов. Руководство газеты в данной ситуации решило иначе, и проинформированное общество наверняка от этого решения только выигрывает.

Во-вторых, поскольку в статье NYT открытым текстом сказано, что для защиты редакционной сети изначально использовались антивирусные средства компании Symantec (оказавшиеся абсолютно бесполезными), данная фирма в ответ тоже нарушила общепринятые правила – не давать комментариев о своих клиентах – и заявила нечто неординарное. Хотя в заявлении этом отчетливо видны скользкие формулировки пиара, общество в итоге все равно оказывается в выигрыше. Поскольку хотя бы часть правды о реальной «пользе» антивирусов становится известна непосредственно от их ведущего поставщика.

Ну и в третьих, тщательный анализ текста статьи NYT позволяет в общих чертах восстановить, каким образом ныне происходит реальная борьба с действительно серьезными компьютерными проникновениями злоумышленников в ваши компьютерные системы. И понять, что единственно эффективный на данный момент способ вернуть себе «чистую» систему в подобной ситуации – это полностью сменить зараженные компьютеры. И далее надеяться, что подобное не повторится.

Понятно, что ни один поставщик средств компьютерной безопасности в явном виде этого никогда не признает. Обществу же (т. е. и нам, пользователям, в конечном счете), однако, самое время задуматься над тем, как и почему все это произошло. И каким образом, главное, столь унылое положение дел можно было бы изменить.

Атака на NYT

При обращении к содержательным подробностям этой истории, ключевые моменты выглядят примерно так.

Необычно большая для подобного рода публикаций статья на 2400 слов сначала, 30 января 2013, появилась в онлайне – на веб-сайте New York Times – и сразу привлекла к себе повышенное внимание сетевой публики. Не столько размером, конечно, сколько действительно любопытно закрученным сюжетом. В котором сплавились сразу несколько важнейших черт современности.

Здесь есть и характерная для нынешних национальных лидеров тенденция – умело обращать свой политический вес во внушительные материальные блага для «слуги народа» и его окружения. И все больше обозначающаяся в политике, насквозь лицемерная линия на компьютерный хакинг-взлом сетей оппонентов – официально всеми государствами осуждаемый, однако тайно ими же поощряемый и развиваемый. И, наконец, по-прежнему очень важная для общества роль журналистских расследований – жанра, почти уже убитого в нынешних СМИ, упорно разворачиваемых в сторону тупой пропаганды и дешевой развлекательности.

Расследование газеты NYT, с которого, собственно, началась вся нынешняя заваруха, было посвящено тому многомиллиардному состоянию, которым совокупно владеют – никак это не афишируя – члены семьи уходящего премьер-министра КНР Вэнь Цзябао (Wen Jiabao). О подготовке разоблачительного материала, столь неприятного для любых политиков высшего звена, да еще в одном из главных СМИ США, китайским властям, естественно, стало известно заранее. Как могли, они дали знать газете по своим каналам, что данная публикация будет «иметь последствия».

Газета, тем не менее, предупреждение проигнорировала и в конце октября опубликовала все, что сумела нарыть на данный счет. Помимо сильного политического резонанса, вызванного статьей, другим прямым результатом публикации стала мощная хакерская атака на сеть NYT со стороны злоумышленников, судя по всему, базирующихся в Китае. Хакеры не пытались нарушить или повредить работу компьютерных систем, но явно пытались – завладев логинами-паролями всех сотрудников – отыскать в компьютерах газеты как можно больше информации о тех источниках, что лежали в основе разоблачительной статьи.

Полная история противостояния NYT и настырных-умелых хакеров, орудовавших в сети редакции, оказалась на редкость затяжной, растянувшись на долгие четыре месяца. Множество разных подробностей об этом непростом противостоянии рассказано в соответствующей недавней публикации. Однако самым неприятным, наверное, открытием для руководства NYT оказалась полнейшая бесполезность стандартных антивирусных средств.

И конечно не случайность, что соответствующий параграф статьи выглядит как почти неприкрытый упрек в адрес корпорации Symantec:

«На протяжении трех месяцев атакующая сторона установила [в компьютеры NYT] 45 видов специализированного вредоносного ПО. Применяемые газетой средства антивирусной защиты – поставляемые компанией Symantec – всего лишь в единственном случае прореагировали на эту угрозу, идентифицировав одну из программ как вредоноса и поместив ее в карантин».

Переводя этот результат в элементарные статистические характеристики эффективности, можно констатировать, что антивирусное ПО никак не прореагировало на 98, без малого, процентов из всех программ-вредоносов, внедренных неприятелем в компьютеры газеты. Иначе говоря, был там антивирус или не было бы его вовсе – разницы в общем-то никакой.

Реакция Symantec

Выслушивать подобные отзывы о качестве своей продукции, да еще в одной из самых читаемых газет страны – не понравится наверное никому. Совершенно не понравилось это и корпорации Symantec.

Поэтому вскоре, уже в первых числах февраля, пиар-специалисты нарушили собственные правила компании и предприняли необычный шаг, сделав публичный комментарий к столь невеселой истории одного из своих – далеко нерядовых – клиентов. Суть же сделанного в Symantec заявления сводится к очень твердому и абсолютно уверенному отрицанию самой идеи о том, будто это их антивирусные средства виноваты в успехах целенаправленной атаки хакеров против редакции газеты New York Times.

Соответствующий фрагмент этого пиар-шедевра следует привести дословно, ибо там есть над чем поразмышлять:

«Продвинутые атаки типа тех, которые описаны в Нью-Йорк Таймс, подчеркивают, насколько важно для компаний, страны и потребителей быть уверенными, что они используют полный спектр решений безопасности. Развитые возможности наших продуктов для оконечных систем, включая нашу уникальную технологию на основе репутаций и блокирование на основе анализа поведения, специально нацелены на изощренные атаки. Подключение одних лишь антивирусных компонентов на основе сигнатур, входящих в состав продуктов для оконечных систем, – этого недостаточно в мире, ежедневно меняющемся от атак и угроз. Мы настоятельно рекомендуем клиентам быть очень агрессивными в применении таких решений, которые предлагают комбинированный подход к безопасности. Одного лишь антивирусного ПО недостаточно».

Последнюю, подчеркнутую здесь фразу этого заявления отметили, конечно же, все комментаторы. Услышать подобное из уст поставщика антивирусов доводится нечасто. Но не менее интересны и все прочие формулировки.

Подбор слов явно сделан так, чтобы у читающего создалось впечатление, будто в NYT работал только компонент для выявления вирусов на основе сигнатур, а остальные продвинутые функции выявления и блокирования вредоносов были то ли отключены, то ли не закуплены. Однако напрямую этого в Symantec не заявляют, вместо чего вставляют фразы, дополнительно рекламирующие свою продукцию (которая, может, и не защитит, но «нацелена» правильно). Воистину шедевр PR – расхваливать товар на примере бед собственного клиента.

Как это было

Некоторые из компетентных специалистов, знакомых с реальным положением дел в этой области ИТ-индустрии, увидев комментарий Symantec, мечтательно стали представлять, как NYT привлечет антивирусную корпорацию к суду. Где публично и для всех продемонстрирует, что нынешние средства компьютерной защиты в любой своей комплектации в принципе не способны выявлять и блокировать вредоносы, сработанные серьезными спецслужбами.

Именно это, собственно, уже не раз показали – пока, правда, не в рамках судебных разбирательств – такие известные программы-шпионы, как Stuxnet, Duqu и Flame. Созданные совместными усилиями разведок США и Израиля (чему имеется достаточно подтверждений из официальных структур), эти большие и продвинутые программы-вредоносы на протяжении многих лет тихо делали свою шпионскую работу в сотнях тысячах компьютеров самых разных стран, а все из имеющихся на рынке антивирусных средств не реагировали на них практически никак.

История вторжения хакеров в сеть NYTimes несколько отличается от «невидимого» сценария, поскольку редакции газеты, по ее собственному признанию, было известно о предупреждениях представителей китайского правительства. Именно поэтому руководство издания обратилось с просьбой о помощи к компании AT&T. Эта корпорация обеспечивает повседневное обслуживание и мониторинг компьютерной сети NYT. Поэтому 24 октября 2012, непосредственно накануне разоблачительной публикации о богатствах семьи Вэня, специалистов AT&T попросили особо присмотреться к необычной активности в хозяйстве издательства.

На следующий день, 25 октября, когда статья появилась в онлайне, AT&T проинформировала газету, что заметила в сети специфические вещи, характерные для уже известных ранее атак, исходящих, как предполагается, со стороны военных спецслужб Китая.

NYTimes сразу же известила об атаке ФБР и кратко проинформировала Бюро об истории вопроса. Затем – поначалу не подозревая о масштабах проникновения хакеров в компьютеры сети – газета некоторое время сотрудничала со специалистами AT&T, совместными усилиями пытаясь одновременно и отследить действия лазутчиков, и вычистить их из своих систем.

Но уже к 7 ноября, когда стало совершенно очевидно, что неприятель все еще орудует в компьютерах газеты, несмотря на все усилия по его выдворению, NYT наняла весьма особую фирму Mandiant, специализацией которой является реагирование на подобные ситуации с компрометацией защиты.

Несмотря на самое пристальное отслеживание действий противника, специалисты Mandiant так и не смогли установить, каким образом было осуществлено первоначальное вторжение в системы газеты. Имеются лишь подозрения, что хакеры использовали – как принято в подобных сценариях – так называемую «остро направленную фишинг-атаку» (spear phishing attack), в ходе которой они посылают сотрудникам обманчивого вида электронные письма, содержащие в себе вредоносные ссылки или приложения. Все, что здесь надо для заражения системы, это единственный неаккуратный клик сотрудника при получении такого письма – и хакеры получают возможность установить в систему «крысу» или RAT (remote access tools – инструментарий удаленного доступа).

Как только хакеры проникли внутрь системы, выдворить их оттуда оказывается крайне трудно. В статье NYT напоминается история о том, как в 2011 году была взломана сеть Торговой палаты США. Для восстановления безопасности это ведомство тесно сотрудничало с ФБР. Однако через несколько месяцев после тщательной зачистки выяснилось, что несколько подсоединенных к интернету устройств – термостат в одном из помещений и принтер в одном из офисов – все еще продолжают тайные коммуникации с компьютерами в Китае.

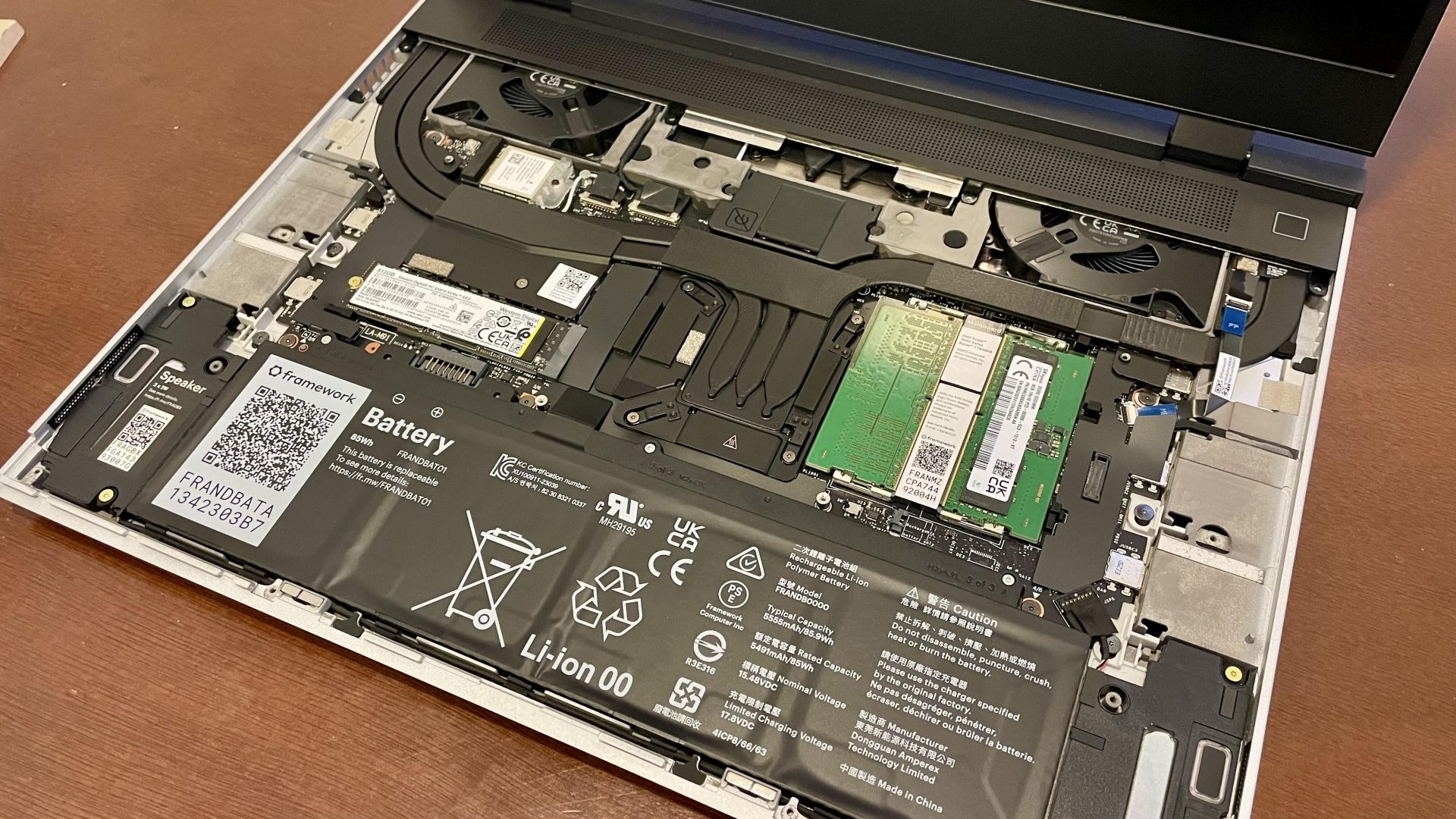

Отчасти для того, чтобы обезопасить себя от подобных последствий (а отчасти потому, что с ходу такого рода атаки и не отразишь, оставаясь подключенным к Сети), NYT позволяла хакерам разворачивать свою тайную сеть на протяжении четырех месяцев: «Дабы выявить каждый из бэкдоров, использовавшихся хакерами». После чего в сети газеты был заменен каждый из скомпрометированных компьютеров и поставлена новая система защиты – в надежде удержать хакеров снаружи. (На этот нюанс следует обратить внимание: по сути, специалистами Mandiant делается признание, что надежно вычистить заразу из скомпрометированной машины уже не удается никакими усилиями.)

Опираясь на методы криминалистического анализа и лог-записи предыдущих месяцев, эксперты Mandiant установили, что хакеры проникли в компьютеры NYT еще 13 сентября 2012, когда расследование о состоянии семьи Вэня входило в свою финальную фазу. Хакеры установили в компьютеры пользователей по меньшей мере три бэкдора, которые затем стали использоваться в качестве цифровых плацдармов. С этих площадок они шпионили и прощупывали компьютеры сети в течение примерно двух недель, прежде чем выявили доменный контроллер, содержавший базу с пользовательскими именами-логинами и соответствующими им хэшами паролей доступа для всех сотрудников газеты.

Хотя принято считать, что хэши усложняют вторжения хакеров, в реальности похищенная база с хэшированными паролями очень быстро, легко и практически полностью вскрывается с помощью так называемых Rainbow Tables – просмотровых «радужных таблиц». Так именуют общедоступные в интернете гигантские базы данных, где заранее вычислены и отсортированы хэш-значения почти для всякой не слишком длинной буквенно-цифровой комбинации, хоть чем-то отличающейся от случайной равновероятной последовательности.

(Иначе говоря, если сопоставить даты, уже в конце сентября – за месяц до объявления «тревоги» в редакции – неприятель уже имел все исходные материалы для беспрепятственного проникновения в систему).

Имеются свидетельства тому, что хакеры действительно взломали пароли пользователей и применяли их для получения доступа к данным на множестве компьютеров. Кроме того, как подтвердил директор NYT по инфотехнолгиям Марк Фронс (Marc Frons), хакеры вполне могли устроить и полный «падеж» их системы, однако проникали в сеть они явно не для этого.

Чтобы избавиться от хакеров, NYT заблокировала доступ в сеть для всех (выявленных) внешних скомпрометированных компьютеров, удалила каждый из (выявленных) бэкдоров внутри своей сети, поменяла все пароли сотрудников и воздвигла еще несколько дополнительных уровней защиты вокруг своих систем.

Пока что все выглядит так, что эти меры сработали. Однако достаточно лишь допустить, что были выявлены не все бэкдоры или не все из скомпрометированных внешних компьютеров, имеющих доступ в сеть, и станет ясно, насколько зыбким оказывается фундамент у нынешней предполагаемой безопасности в сети NYT.

Как, впрочем, и у всех остальных сетей и компьютеров…

Почему так?

Не имея здесь возможности развернуто анализировать причины столь неважной ситуации с надежными средствами защиты и очистки зараженных компьютеров (когда оптимальное средство лечения – замена машины), хотелось бы упомянуть лишь один важнейший аспект «неизлечимости». О котором по сию пору в индустрии защиты информации говорят и пишут очень неохотно. Если вообще упоминают.

На протяжении последних лет 15 на хакерских форумах и конференциях то и дело появляются доклады о таких местах для сокрытия вредоносных кодов в компьютере, куда в принципе не могут добраться никакие антивирусные средства защиты.

Прежде всего, речь здесь идет о служебных разделах жестких дисков (где ныне обычно хранится чистая копия ОС для аварийного восстановления). О флэш-памяти микросхемы BIOS, где в кодах прошивки, управляющих системой питания (APS), к примеру, могут скрываться весьма нетривиальные троянцы-руткиты. О флэш-памяти видеокарт и дисковых накопителей, коды прошивок которых аналогично можно поджимать для размещения там фрагментов вредоносных программ.

В итоге всех этих ухищрений, как показано исследователями, можно создавать в принципе неудаляемые из машины программы-бэкдоры, которые после любой зачистки системы вновь проявляются и создают – через собственную виртуальную машину – «черный ход» в систему.

Более того, все эти технологии шпионажа в той или иной степени уже многие годы реально применяются в промышленных масштабах – в общеизвестных «противоугонных» средствах, ныне встраиваемых во многие компьютеры уже на стадии производства.

Принято считать, что это правильные средства для «законного» шпионажа. Но как и для любого обоюдоострого оружия, ничто не мешает применять этот же инструментарий злоумышленникам для шпионажа незаконного.

И до тех пор, пока у пользователей не будет реального и полного контроля над системой, им принадлежащей, не будет и средств для эффективной зачистки зараженной машины.

Иными словами, по-прежнему остается абсолютно актуальной идея, как бы в шутку (а в действительности всерьез) высказанная одним знаменитым экспертом по защите информации еще в прошлом веке:

Единственный способ сделать компьютер полностью защищенным, это отсоединить его от сети и электропитания, спрятать в металлический сейф и закопать поглубже в землю. Но и тогда некоторые сомнения все же останутся.