Наверх

НаверхВизуальный вредонос

Как говорил один мудрец, людям всегда удавалось намного талантливее, изобретательнее и остроумнее шпионить друг за другом, нежели защищать себя от подобных угроз. Новая программа PlaceRaider для изощренного шпионажа через смартфоны – еще один пример этой закономерности.

Как говорил один мудрец, людям всегда удавалось намного талантливее, изобретательнее и остроумнее шпионить друг за другом, нежели защищать себя от подобных угроз. Новая программа PlaceRaider для изощренного шпионажа через смартфоны – еще один пример этой закономерности.

По давней традиции, принятой среди профессиональных специалистов в области слежки за врагами и ближними, тему побочных утечек компрометирующей информации обобщенно принято именовать кодовым словом TEMPEST.

За более чем полувековую – и по сию пору чрезвычайно секретную – историю Tempest-атак умельцам спецслужб удавалось придумывать столь поразительные технологии шпионажа, что порою противнику даже при тщательном изучении «захваченного в плен» устройства не всегда удавалось понять, как же эта штуковина работает.

Классическим шедевром такого рода творчества считается «The Thing» (как назвали это озадаченные американцы) – гениальное подслушивающее устройство, придуманное заключенным советской «шарашки» Львом Терменом и с подачи пионеров из крымского лагеря «Артек» установленное для любознательных чекистов в рабочем кабинете посла США в Москве (подробности этой невероятной и притом абсолютно достоверной истории можно найти в Википедии.

Ставший некогда сенсацией электромузыкальный инструмент «терменвокс» в виде антенны, очень чутко реагирующей на движения руки и пальцев исполнителя, кстати говоря, это детище того же самого изобретателя, только намного более раннее. А вот дистанционное прослушивание разговоров в зданиях по колебаниям невидимого лазерного луча, отраженного от оконного стекла – это, напротив, более позднее технологическое развитие примерно тех же идей, что были заложены Терменом в его шпионском изделии The Thing.

Вместе с массовым приходом в нашу жизнь компьютерной техники и цифровых коммуникаций, гигантский прогресс стал происходить и в области Tempest-атак. А поскольку столь любопытной темой стали интересоваться не только сотрудники секретных спецслужб, но и талантливые хакеры из обычных исследовательских лабораторий и университетов, широкая публика стала узнавать об этих шпионских чудесах намного больше.

За последние лет пятнадцать, в частности, были продемонстрированы такие вещи, как дистанционное считывание информации, высвечиваемой на мониторе ПК или экране телевизора, по особенностям мерцания света в окне комнаты, где этот ПК или ТВ находятся.

Или, скажем, перехват информации, проходящей в кабеле между сетевым модемом и компьютером, по особенностям мигания сигнального светодиода на панели модема. Или, к примеру, подробное восстановление картинки дисплея по ее тусклому и едва заметному отражению на стекле очков или блестящей поверхности чайника, случайно попавших в кадр фотографии.

Наконец, еще одно особенное направление шпионских Tempest-атак с некоторых пор неразрывно связывают с устройствами сотовой связи, ныне постоянно находящимися возле своих хозяев. Понятно, наверное, что при умелом подходе совсем несложно превращать мобильник в жучок-микрофон для скрытой прослушки. Или в постоянно работающий маячок-передатчик, исправно докладывающий следящим о всех перемещениях своего владельца. Ибо функции эти, по сути, заложены в конструкцию мобильного телефона изначально.

По мере же превращения сотового телефона в куда более умный и многофункциональный аппарат-смартфон, простор для шпионских приложений технологии стал расширяться просто фантастически. За последние годы, в частности, публике были показаны такие вещи, как программа-закладка, включающаяся для избирательной записи разговоров лишь в тех случаях, когда произносятся слова типа «кредитная карта», «номер», «пин-код», «пароль» и тому подобное.

Другой пример – необычная программа-кейлоггер для смартфона, позволяющая похищать секретные пароли доступа, вводимые с клавиатуры расположенного поблизости компьютера. Для этого смартфону надо лишь просто находиться неподалеку, на той же поверхности стола, а все остальное делает программа, анализирующая сигналы от его чувствительного датчика-акселерометра, чутко реагирующего на мельчайшие различия вибраций при нажатиях разных кнопок клавиатуры.

Ну а самый свежий пример из того же ряда шпионских приложений для смартфонов, программа PlaceRaider, вполне заслуживает и отдельного, более подробного о себе рассказа. От американских авторов этой разработки данный тип программ получил родовое название Visual Malware, что на русский можно перевести как «Визуальный вредонос».

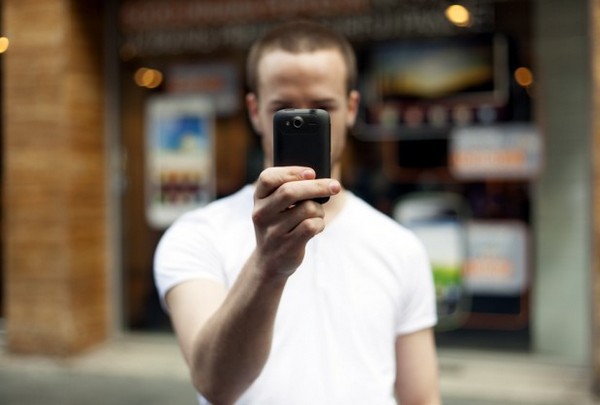

Суть вредительской деятельности этого шпиона лучше всего, наверное, передаст такая живописная картина. Представьте себе ничего не подозревающего владельца смартфона, который ведет совершенно обычные телефонные разговоры, время от времени перемещаясь при этом по собственной квартире (или офису на работе) – что бывает в подобных ситуациях сплошь и рядом.

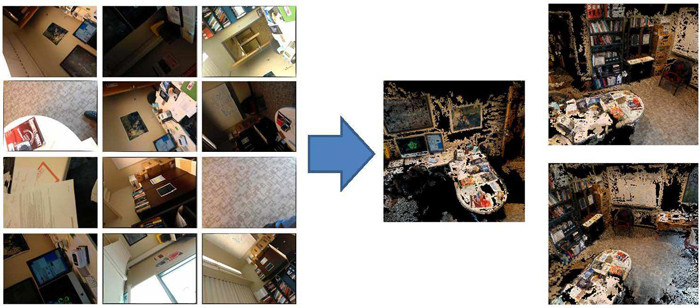

Внешне работа шпионской программы-троянца в смартфоне не проявляется никак. Однако в действительности камера телефона с высокой частотой – примерно через каждые 2 секунды – делает фотоснимки окружающей обстановки. Эти снимки в массе пересылаются владельцам троянца, а у тех соответствующая программа 3D-моделирования по совокупности фрагментов-изображений выстраивает подробную трехмерную модель помещения. Виртуально перемещаясь по смоделированной комнате или квартире, злоумышленники могут выявлять зоны повышенного интереса – лежащие на столе документы, информацию на дисплее компьютера и тому подобные вещи. После чего программа анализа изображений позволяет применять операцию Zoom и, приближая картинку, рассматривать интересующие шпионов подробности уже в более высоком разрешении…

Короче говоря, описание событий весьма напоминает сцены из научно-фантастического фильма. Однако все, о чем здесь рассказывается, не только действительно уже реализовано исследователями на практике, но и сделано это буквально с помощью подручных средств. То есть без каких-либо дорогостоящих спецразработок, исключительно с опорой на технологии, имеющиеся в обычных современных смартфонах, и на общедоступные программы анализа изображений с открытыми исходными кодами.

Если говорить об авторах данного изделия, то программный комплекс PlaceRaider является продуктом совместной разработки исследователей из двух американских заведений: открытой Школы информатики и компьютинга при Университете штата Индиана и не совсем (скажем так) открытого Центра разработки вооружений Военно-морских сил США.

Естественный, но безнадежно наивный вопрос о том, с какой целью военным морякам понадобилось заниматься изобретением «визуальных вредоносов», останется за рамками данной статьи как неуместный (ибо тяга к шпионажу почему-то присуща людям повсюду – и в быту, и в политике, и в бизнесе, и в военном деле).

Для начала атак с помощью PlaceRaider предполагается, что неким обманным путем жертву-владельца удалось каким-либо образом склонить к добровольному скачиванию и установке в свой смартфон вредоносного шпионского приложения, имеющего разрешение на использование имеющейся в аппарате камеры. Как показывает практика, сделать это не особо сложно, если встроить троянца в бесплатное удобное приложение для работы с фотографиями.

Важная особенность PlaceRaider заключается в том, что программа не только накапливает снимки, но также собирает данные от датчиков устройства – от акселерометра, гироскопа и магнитометра. Информация от этих сенсоров очень полезна для обеспечения каждого фрагмента-снимка помещения сопутствующими сведениями о пространственной ориентации фотокамеры. Кроме того, что немаловажно, в основных ОС смартфонов, Android и iOS, сторонним приложениям для доступа к этим датчикам не требуется получать от владельца никаких разрешений.

Программа PlaceRaider способна временно гасить громкость аудиосигналов, чтобы при снимках не раздавался звук щелкающего затвора фотокамеры. Приложение тихо работает в фоновом режиме и может быть сконфигурировано так, чтобы регулярно делать снимки через небольшие промежутки времени совершенно незаметно для владельца аппарата.

Кроме того, шпионское приложение имеет разрешение не только на доступ к камере, но также на подсоединение к интернету и на запись снимков во внешнее хранилище. Все это функции, которые действительно требуются для большинства приложений, работающих с камерой, так что подобные привилегии вряд ли способны возбудить какие-либо подозрения. Да и вообще, по наблюдениям исследователей, большинство пользователей как правило имеет обыкновение игнорировать при установке предупреждающие сообщения и дает приложениям все, что те запрашивают.

Еще одна специфическая особенность PlaceRaider – способность программы заранее и самостоятельно отсеивать «избыточные и неинформативные фотоснимки» до того, как они передаются в сеть на управляющий сервер. При отсеве мусора программа анализирует данные от сенсоров, одновременно применяя набор алгоритмов для первичной оценки «шпионской полезности» фотографий. Для того, упрощенно говоря, чтобы уменьшить потребление энергии и нагрузку на телефон при передачах, этот анализ оценивает качество снимков по определенной шкале с пороговым значением, сразу отбраковывая все фотографии, сделанные в кармане или с сильно размытой картинкой.

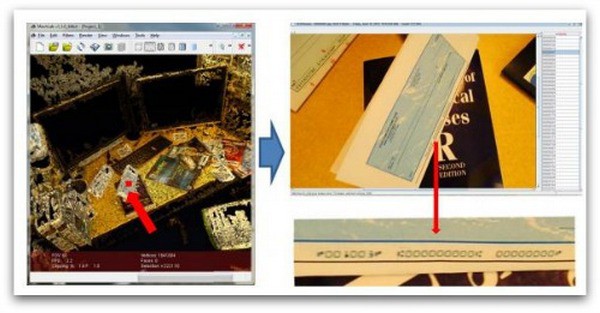

Когда массив фотоснимков накоплен на сервере, далее для их обработки используется довольно популярный инструментальный набор графических программ Bundler, заточенный под технологии, обобщенно именуемые Structure from Motion или кратко SfM («Структуры из движения»). Данным термином обозначают процесс построения 3D-моделей на основе двумерных снимков. При объединении же Bundler с программой Multiview Stereo, плюс специализированный плагин для программы просмотра MeshLab, исследователи получили в свое распоряжении очень качественное средство для рендеринга 3D-моделей помещений, выбираемых в качестве целей операции.

Полевые испытания изделия проводились на 20 студентах-добровольцах, которые получали в свое полное распоряжение стандартный смартфон HTC Amaze, работающий под управлением ОС Android 2.3.3 и заранее оснащенный шпионской программой PlaceRaider. Подопытным студентам не говорили конкретно, в чем заключается суть тестирования, но в целом ставили их в известность, что будут изучаться всевозможные аспекты использования смартфонов в бытовых ситуациях.

Попутно другая группа добровольцев размещала в помещениях студенческого общежития в кампусе специальные «объекты-цели» для шпионского выявления и виртуального похищения – такие как платежные чеки с финансовой информацией, календари встреч и мероприятий, карточки со штрих-кодами, компьютерные экраны с определенными изображениями и тому подобное.

Тестовый телефон был сконфигурирован так, чтобы делать очень экономные, 1-мегапиксельные фотографии каждые 2 секунды (для построения исходной поисковой 3D-модели этого разрешения вполне достаточно, а для последующих Zoom-уточнений разрешение снимков повышалось уже целенаправленно). После того, как массивы всех данных были собраны, оказалось, что 30 процентов 3D-моделей оказались с качеством выше среднего – по заранее построенной оценочной шкале, разработанной исследователями.

Иначе говоря, к удивлению самих разработчиков, их результаты продемонстрировали, что достоверные трехмерные модели пространства зачастую оказывается возможным автоматически генерировать на основе чисто случайно делаемых снимков. Результат этот довольно необычен уже по той причине, что большинство подходов, применяемых при использовании технологии Structure from Motion, разрабатывалось из предположений о компоновании снимков, сделанных пользователями вполне продуманно и преднамеренно.

Подводя итог своему хотя и бесспорно успешному, но не очевидно, что общественно-полезному эксперименту, исследователи отмечают, что помимо сугубо бытовых ограблений, подобного рода атаки способны представлять немалые риски для компрометации куда более серьезных объектов, типа военных и бизнес-структур. Причем эффект подобного рода атак в будущих версиях продукта можно существенно усиливать, если шпионская программа сможет сама, без участия оператора, идентифицировать заранее определенные предметы и зоны повышенного интереса.

Что же касается защиты пользователей смартфонов и конструктивных идей о средствах противодействия таким атакам, то эта сторона проблемы ложится, главным образом, на плечи самих пользователей. В первую очередь это касается разрешений, выдаваемых владельцем аппарата при установке всякого нового приложения. Понятно, что в контексте описанной атаки особое подозрение должны вызывать приложения, требующие доступа к камере и выхода в интернет.

Конечно же, достаточно много для защиты от подобных напастей могли бы сделать и изготовители телефонов. Например, на аппаратном уровне запретить программное включение камеры, ограничив функциональность лишь нажатием физических кнопок. Но такого рода ограничения могут ощутимо сузить будущую функциональность устройства, а потому вряд ли следует ожидать введения столь жестких запретов в ближайшее время…

Полный перечень предлагаемых авторами мер противодействия, а также массу технических подробностей обо всей этой исследовательской работе можно найти непосредственно в статье авторов «Виртуальные хищения в физическом пространстве с помощью смартфона» (PlaceRaider: Virtual Theft in Physical Spaces with Smartphones). Статья опубликована для свободного доступа на сайте научных препринтов ArXiv.